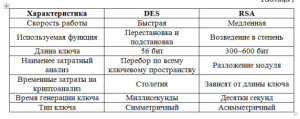

Криптостойкость рассмотренных методов шифрования определяется длиной ключа. Удовлетворяющей требованиям еще 2000–2001 гг. считалась длина ключа, равная не менее 50 бит. Для симметричных алгоритмов в последующем были разработаны программы шифрования, допускающие применение 128-разрядных ключей. Это значит, что при попытке угадать ключ методом проб и ошибок, нужно перебрать 2128 возможных значений ключей.

В ассиметричном шифровании ключи для надежной защиты информации при использовании алгоритма RSA имели от 768 до 2048 двоичных разрядов.

Для особо ответственных применений секретным является не только ключ, но и алгоритм шифрования. Для повышения криптостойкости шифров могут использоваться несколько ключей (обычно три). Зашифрованная с помощью первого ключа информация подвергается шифрованию с помощью второго и т. д.

Предлагается использовать переменные алгоритмы шифрования.

Привлекательность методов шифрования с использованием открытых ключей заключается, прежде всего, в отсутствии необходимости рассылки секретных ключей. Для распределенных на больших расстояниях объектов компьютерных систем рассылка секретных ключей становится, однако, довольно сложной и трудоемкой задачей.

Далее →